Dieser Teil der Website ist

Im Bau

In der Zwischenzeit können Sie den Rest der Website durchsuchen oder über unsere anderen Kanäle mit uns in Kontakt treten!

NIS2 ist eine Richtlinie der Europäischen Kommission, die die Erwartungen an ein hohes gemeinsames Cybersicherheitsniveau für europäische Organisationen in kritischen Sektoren darlegt. Das Europäische Parlament hat die NIS2-Richtlinie am 10. November 2022 verabschiedet. Sie tritt am 17. Oktober 2024 in Kraft.

So nutzen Sie „Policy as Code“ für eine einfachere NIS2-Compliance im Unternehmensmaßstab

So verwenden Sie „Policy as Code“, um NIS2-konform zu bleiben

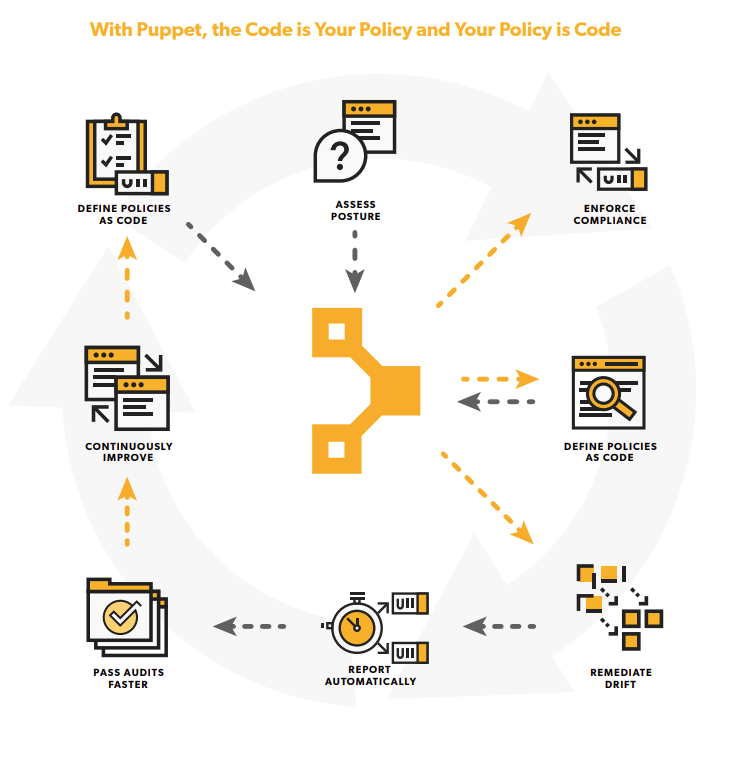

Policy as Code (PaC) ist eine dreistufige Methode: Definieren Sie Ihre IT-Sicherheitsrichtlinien, schreiben Sie Infrastrukturkonfigurationen als Code, um Ihre kritischen Systeme an diesen Richtlinien auszurichten, und verwenden Sie Automatisierung, um diesen Infrastrukturcode automatisch neu bereitzustellen, wenn etwas nicht mehr konform ist.

Mit dem PaC-Konzept können Sie den Zustand Ihrer Infrastruktur als Code deklarieren und Abweichungen automatisch beheben. Insbesondere angesichts der hohen Erwartungen und harten Strafen von NIS2 ist PaC ein Schlüsselelement für die Aufrechterhaltung von Sicherheit und Compliance im Unternehmen.

Wie verwende ich Policy as Code, um NIS2-konform zu bleiben?

Zuordnung der Policy-as-Code-Funktionen zu den wichtigsten NIS2-Anforderungen

Automatische Durchsetzung von Systemhärtungsmaßnahmen im großen Maßstab

Abgedeckte wichtige NIS2-Anforderungen:

- Risikobewertungen und Sicherheitsrichtlinien

- Beschaffung, Entwicklung und Betrieb sicherer Systeme

- Richtlinien für den Datenzugriff durch Mitarbeiter

- Multi-Faktor-Authentifizierung

- Bewertung der Wirksamkeit von Sicherheitsmaßnahmen

Automatische oder bedarfsgesteuerte Erstellung von Berichten und Dokumentationen

Abgedeckte wichtige NIS2-Anforderungen:

- Risikobewertungen und Sicherheitsrichtlinien

- Beschaffung, Entwicklung und Betrieb sicherer Systeme

- Ein detaillierter Reaktionsplan (Meldung/Benachrichtigung)

Durchsetzung sicherheitsgehärteter, konformer Konfigurationen für neue und vorhandene Systemkomponenten

Abgedeckte wichtige NIS2-Anforderungen:

- Risikobewertungen und Sicherheitsrichtlinien

- Beschaffung, Entwicklung und Betrieb sicherer Systeme

- Richtlinien für den Datenzugriff durch Mitarbeiter

- Multi-Faktor-Authentifizierung

- Bewertung der Wirksamkeit von Sicherheitsmaßnahmen

Verwenden von Puppet für

Sicherheitshärtung und kontinuierliche Compliance

SO FUNKTIONIERT ES:

- Puppet Infrastructure as Code (IaC) definiert Ihren gewünschten Compliance-Status, einschließlich aller Ihrer internen und externen Compliance-Richtlinien sowie benutzerdefinierter Ausnahmen.

- Puppet scannt Ihre verwalteten Server kontinuierlich, um Ihren Compliance-Status in Cloud- und lokalen Umgebungen zu bewerten.

Agentenbasierte vs. agentenlose Tools für NIS2-Compliance

Puppet vs. Ansible: Den Unterschied verstehen

Da agentenlose Automatisierungstools wie Ansible auf Netzwerkkonnektivität angewiesen sind, können sie die für eine kontinuierliche Compliance erforderliche Durchsetzung des gewünschten Zustands rund um die Uhr nicht gewährleisten.

Durch die lokale statt Remote-Ausführung von Automatisierungsaufgaben erhalten Sie außerdem Steuerungs- und Berichtsfunktionen auf Serverebene, lokale Sicherheitsberechtigungen und die Möglichkeit, komplexere Aufgaben durch Nutzung lokaler CPU- und Speicherressourcen zu bewältigen.